Zapewne myślicie, że wasz smartfon jest bezpieczny i dbacie o to, by nie wydostały się z niego żadne ważne informacje na wasz temat. Mylicie się. Jedni mniej, inni bardziej - ale wszyscy jesteśmy zagrożeni. Zaraz wam to udowodnię.

Niedawno miałem okazję uczestniczyć w ciekawej prezentacji, zorganizowanej przez jednego z czołowych producentów smartfonów, dostawcę rozwiązań sieciowych oraz popularny serwis poświęcony cyberbezpieczeństwu. Pojawiło się tam kilka informacji, które warto przypomnieć każdemu posiadaczowi smartfona. Wiele z nich wyda się wam oczywistymi, ale mimo to, uważam, że warto je powtórzyć. A może dowiecie się czegoś nowego?

Smartfon - to tak naprawdę komputer - często znacznie potężniejszy, niż wasz laptop. Telefon, poza szybkim procesorem czy dużą pamięcią, ma także mikrofony, aparaty fotograficzne oraz szereg czujników, które razem zbierają mnóstwo danych. Czy są one bezpieczne? To zależy głównie od użytkownika.

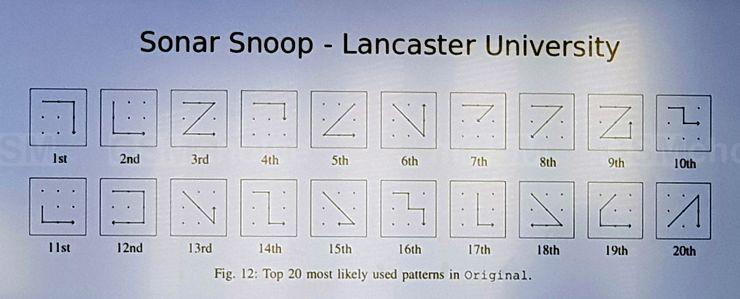

Jak chronicie swój telefon? PIN-em czy wzorkiem na ekranie? A może biometrycznie? Każda z metod ma plusy i minusy, ale żadna nie daje 100-procentowego bezpieczeństwa. Najbardziej zawodny jest PIN. Łatwo podejrzeć - po śladach na ekranie - które liczby są najczęściej wstukiwane. Sprytny złodziej ma dość dużą szansę odgadnięcia kombinacji - nim telefon zablokuje się na amen. Podobnie ma się rzecz ze wzorkiem - większość użytkowników powtarza proste, utarte schematy - jest kilkanaście najbardziej popularnych wzorów i tu znów złodziejowi pomogą ślady palców. Rada jest prosta - wycierajmy ekrany, szczególnie, gdy tracimy telefon z oczu, odkładamy gdzieś na bok. Zabezpieczenia biometryczne również dają się obejść - ale tu współczynnik bezpieczeństwa jest zdecydowanie wyższy. Najskuteczniejszym połączeniem jest stosowanie biometrii oraz złożonego hasła. Długie, nic nie znaczące ciągi liter wypadają ponoć lepiej, niż krótsze, choć skomplikowane zestawy znaków.

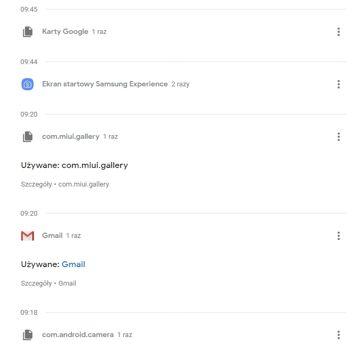

Najbardziej zawodnym zabezpieczeniem telefonu pozostaje sam jego użytkownik. Wystarczy mała aplikacja, by "wyssać" z naszego smartfonu bardzo wiele. Telefon rejestruje miejsca, w których byliśmy, pamięta, jakie frazy tłumaczyliśmy elektronicznym translatorem, wie, co mówiliśmy do asystenta... Ile wie o was Google - możecie sprawdzić zaglądając na stronę "Moja Aktywność" przy waszym koncie Google.

fot. Google

I pół biedy, gdy z danych tych korzystają producent telefonu czy oficjalne serwisy internetowe. Dostając darmowe oprogramowanie, godzicie się na to, że informacje o was staną się towarem i posłużą np do profilowania reklam, a wszystko to trafia do chmury obliczeniowej. Ale wasze dane mogą też trafić w miejsca, w których nie chcielibyście ich widzieć.

Powiecie, że wystarczy nie pobierać aplikacji z nieznanych źródeł. W większość przypadków - tak, ale i w sklepie warto uważać. Twórcy złośliwego oprogramowania potrafią zręcznie podszyć się pod popularne, znane wszystkim aplikacje. Jak podczas prezentacji powiedział nam prelegent, niebezpieczne apki udawały np. popularny komunikator czy nawet wersję "Lite" aplikacji jednego z banków. I były w oficjalnym sklepie!

Czym grozi zalogowanie się do fałszywego "banku" prawdziwymi danymi - chyba nie trzeba tłumaczyć. Inwencja hakerów jest spora. Potrafią spreparować stronę logowania tak, że na pierwszy rzut oka możemy pomylić ją z prawdziwą. Potrafią przechwytywać kody SMS-owe, a także wszystko, co rejestrują czujniki telefonu.

fot. Google

Wiecie, że aparat w połączeniu z żyroskopem potrafi stworzyć "mapę" waszego domu? A o tym, że czujniki telefonu są w stanie wykryć, co wstukujecie na klawiaturze komputera, na podstawie drgań blatu? Wystarczy, że telefon leży w pobliżu. O mikrofonach już nie wspomnę. Pewnie podejrzewacie, że smartfon może was podsłuchiwać? Może - i to jak! Mikrofony są tak czułe, że pozwalają odpowiednio przygotowanej aplikacji odróżnić gatunek komara po tym, jak brzęczy skrzydłami. Serio - jest taka aplikacja.

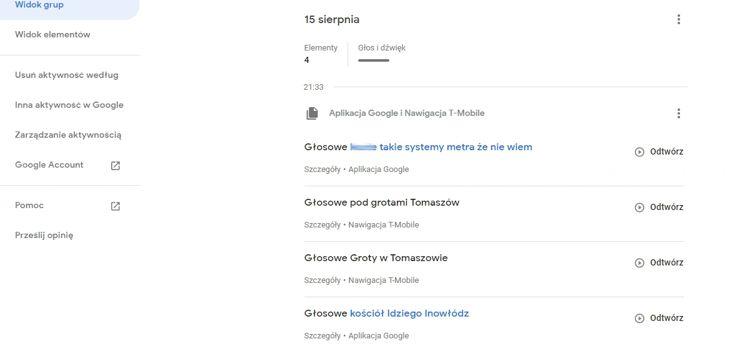

Telefon wie o was więcej, niż sądzicie. Co zarejestrował wasz przy okazji wyszukiwań głosowych - możecie sprawdzić w zakładce "Zarządzanie aktywnością", w dziale "Aktywność związana z głosem i dźwiękiem". Zdziwicie się, ile - oprócz waszego głosu - zapamiętano w chmurze. Możecie też zauważyć, że czasem głos rejestrowany jest przypadkowo - gdy nie zamierzaliście niczego dyktować, ale system źle zinterpretował komendę, jaką "słyszał".

fot. Google

Dlatego, jeśli instalujecie jakąkolwiek aplikację, bacznie przyglądajcie się uprawnieniom, jakich żąda. Czasem są naprawdę zbyt szerokie - i jeśli np. pogodynka żąda dostępu do kontaktów czy SMS-ów albo mikrofonu - powinno to wzbudzić waszą nieufność. Warto też dbać o to, by oprogramowanie było jak najaktualniejsze i nie rootować telefonu, jeśli nie jest to dla was niezbędne. A jeśli wasz smartfon oferuje jakieś dodatkowe miejsce do bezpiecznego przechowywania wybranych aplikacji i plików - warto z tego skorzystać. Niektórzy producenci oferują ochronę danych nie tylko na poziomie oprogramowania, ale i sprzętowym - ale już nawet konieczność dodatkowego logowania dodatkowym, innym niż główne hasłem - utrudni dostęp niepowołanych osób do tego, co dla nas najważniejsze. Jednym z producentów przykładających do tego dużą wagę jest Samsung. Wszystkie urządzenia mobilne tej marki wyposażono w Samsung Knox, kompleksową platformę bezpieczeństwa.

Samsung - podobnie, jak wielu innych producentów - wyposaża swe telefony w funkcję ochrony na wypadek utraty urządzenia. Aplikacja Find My Mobile pozwala zlokalizować telefon, zablokować do niego dostęp, a w skrajnych przypadkach nawet usunąć zapisane na nim dane. Podobne możliwości znajdziemy, logując się do naszego konta Google czy Apple. Również i tam mamy możliwość lokalizacji czy zdalnego wymazania i zablokowania telefonu.

Czasami, nawet pomimo starań możemy złapać wirusa, dlatego w przypadku najważniejszych danych dobrym rozwiązaniem może być konteneryzacja, czyli dodatkowa separacja wybranych danych i aplikacji od reszty systemu. Jednym z takich rozwiązań jest aplikacja Mój Sejf, która wykorzystuje technologię Samsung Knox i tworzy na smartfonie dodatkowo chronioną przestrzeń na najbardziej wrażliwe informacje i aplikacje.

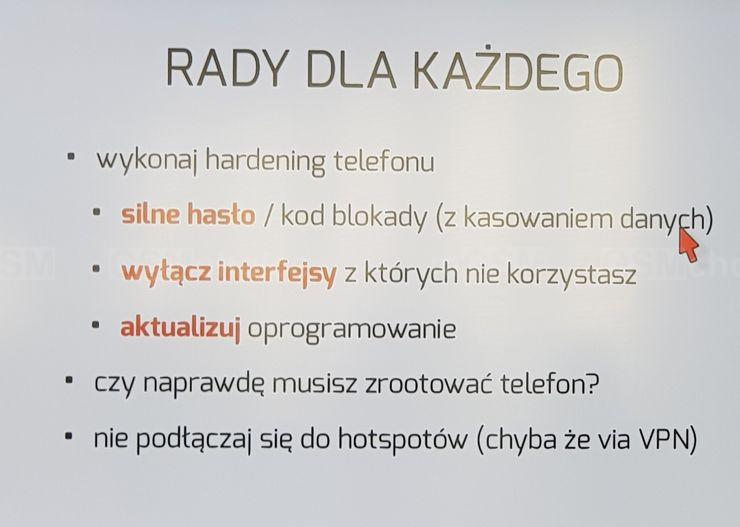

Można nawet paść ofiarą "wrednego" kodu QR. Myśląc, że skanujemy niewinną reklamę czy promocję - możemy uruchomić płatną subskrypcję SMS, pobrać złośliwą aplikację czy połączyć się z niebezpieczną stroną internetową. Ofiarą ataku można też paść poprzez korzystanie ze słabo chronionych hot-spotów - i tu - jeśli już musimy - warto użyć VPN, a po rozłączeniu "zapomnieć" sieć w ustawieniach. Dobrą praktyką jest wyłączanie WiFi, NFC czy Bluetooth, gdy z nich nie korzystamy, a także zakazywanie smartfonowi automatycznego łączenia się z sieciami poza domem czy firmą. Warto też zróżnicować i okresowo zmieniać hasła, jakich używamy - ale to zasada uniwersalna, do wszelkich kont i urządzeń. Jeśli korzystacie z bankowości internetowej i otrzymujecie kody autoryzacyjne na telefon - warto przysposobić osobny numer (choćby na kartę) tylko do tego i używać go w prostym, starym telefonie, bez internetu i dodatkowych aplikacji. A jeśli denerwują was profilowane reklamy - powinniście co pewien czas czyścić dane reklamowe na koncie Google - to pozycja zwana "Resetuj ustawienia identyfikatora reklam" w sekcji "Reklama" ustawień Google.

fot. Adam Łukowski/mGSM.pl - slajd z prezentacji Niebezpiecznik.pl

Przede wszystkim - musicie jednak zachować zdrowy rozsądek. Nie bać się smartfona, nie popadać w paranoję - ale mieć świadomość, jakie dane gromadzi i ile o was wie. Warto zachować podstawową ostrożność, aktualizować system i aplikacje, a także unikać instalacji z podejrzanych źródeł. Przyda się rozważyć konieczność korzystania z nieznanych sieci Wi-Fi, a także wyłączać moduły łączności, gdy ich nie używamy - skorzysta na tym też akumulator naszego telefonu. Jeśli nasz telefon oferuje biometrię czy folder chroniony - również warto ich użyć. Rady są krótkie, proste - ale wierzcie mi, nie każdy wciela je w życie. A warto...

materiał własny